使用“冰刀”进行安全检查

通过本案例可以学习到:

(1)了解冰刀(IceSword)的相关知识

(2)使用冰刀来对计算机进行安全检查

冰刀的英文名称为IceSword, 也称为冰刃或者简称IS, 是由PJF出品的一款系统诊断、清除利器, 软件下载:http://mail.ustc.edu.cn/~jfpan/download/IceSword122cn.zip。 它适用于Windows 2000/XP/2003 操作系统, 其内部功能是十分强大, 用于探查系统中的木马后门, 并进行相应的处理。 IceSword 使用了大量新颖的内核技术, 使得这些后门躲无所躲, 是一款检查后门的好工具。 IceSword目前只为使用32位的x86兼容CPU的系统设计, 另外运行IceSword需要管理员权限, 其主要功能有:

(1)查看进程

查看包括运行进程的文件地址、各种隐藏的进程以及优先级;可以轻易杀掉用任务管理器、Processes xp等工具杀不掉的进程;用它还可以查看进程的线程、模块信息等。

(2)查看端口

类似于Cport、Active Port这类工具, 显示当前本地程序打开的端口以及相应的应用程序地址、名字, 包括使用了各种手段隐藏端口的工具。

(3)内核模块

加载到系统内和空间的PE模块, 一般都是驱动程序(*.sys), 可以看到各种已经加载的驱动, 包括一些隐藏的驱动文件。

(4)启动组

可以查看Windows启动组里面的文件路径、名称以及文件等, 缺点是无法对启动文件进行删除。

(5)服务

用于查看系统中的被隐藏的或未隐藏的服务, 隐藏的服务以红色显示。 提供对服务的操作, 可以启动、停止或者禁用服务。

(6)查看SPI和BHO

SPI是服务提供接口, 即所有Windows的网络作业都是通过这个接口发出和接收数据包的。 BHO是浏览器的辅助插件, 用户启动浏览器的时候, 它就可以自动启动, 弹出广告窗口等, 冰刀提供对SPI和BHO模块的查看。

(7)查看SSDT (System Service Descriptor Table)

内核级后门有可能修改系统服务描述表, 以截获系统中的服务函数调用, 特别是一些老的rootkit。

(8)查看消息钩子

若在dll中使用SetWindowsHookEx设置一些全局钩子, 系统会将其加载入使用user32的进程中, 因而它也可被利用为无进程木马的进程注入手段。

(9)线程创建和线程终止监视

“监视进线程创建”将IceSword运行期间的进线程创建调用记录在循环缓冲里, “监视进程终止”记录一个进程被其它进程Terminate的情况。

(10)注册表

IceSword中的“注册表”项主要用来查找被木马后门隐藏的注册项, 它不受目前任何注册表隐藏手法的蒙蔽, 可以查看注册表实际内容。

(11)文件

冰刀中的文件功能类似于资源管理器, 与资源管理器相比具有反隐藏、反保护的功能;通过冰刀还可以直接拷贝system32\config\SAM文件, 直接删除已经加载的驱动等。

在网络安全中, 一个最基本的原则就是确认自己安全, 包括一些入侵者在入侵成功后, 它也需要对控制计算机进行安全检查, 删除前人留在系统中的后门, 对系统进行安全加固。 下面使用冰刀1.22汉化版来对计算机进行安全检查, 查杀木马等程序。

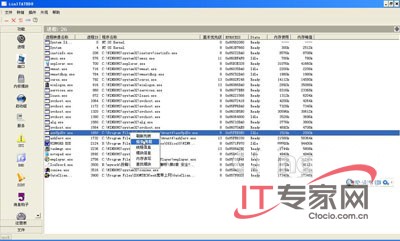

步骤1:检查进程。 运行“冰刀1.22汉化版”后, 单击其界面左边功能中的“进程”, 冰刀会列出系统中所有的进程, 其进程数显示的是正在运行的进程, 选中“aswUpdSv.exe”右键单击, 可以查看线程信息、模块信息、内存读写以及结束进程, 如图1所示。

图1 检查进程

步骤2:查看端口。 冰刀的查看端口功能非常强大, 能够查看一些普通端口软件不能查看的隐藏端口。 单击功能菜单下的“端口”, 即可查看系统中的应用程序使用的协议、本地地址、远程地址、进程以及程序名称等信息, 如图2所示, 其中最关键的是本地地址、远程地址以及进程程序名称, 通过这些信息来判断进程是否为木马程序进程。

图2查看端口

查看内核模块。 内核模块主要用来检查Rootkit等驱动级别的木马程序, 冰刀检查到有异常的驱动后会以红色显示。

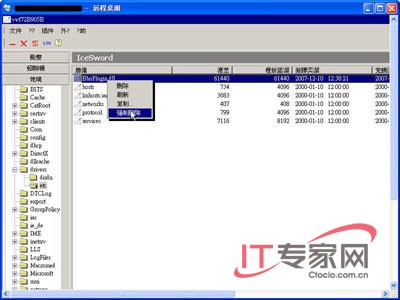

步骤3:删除文件。 木马程序即有可能采用进程保护等方式, 防止和禁止用户中止进程, 一般情况下很难删除这些DLL等文件, 在冰刀可以很轻松的删除这些文件, 在本案例中遇到一个BHO的木马程序插件, 只知道该DLL肯定不是系统自带的, 必须将其删除掉。 在冰刀中单击“文件”模块, 然后到BHO木马程序的当前目录, 如图3所示, 选中需要删除的DLL文件, 右键单击, 在弹出的菜单中单击“强制删除”, 将该文件删除掉。

图3 删除BHO木马插件

小结

在本案例中仅仅介绍了其较经典的几个功能, 它还有许多其它功能, 读者朋友可以自行试验。 推荐使用冰刀来结束进程、删除文件以及打开sam文件。

……